リモートデスクトップは20年以上使い続けられているWindowsの遠隔操作機能になります。私が情報システム担当だった23年前にも本社から支社の端末の設定等を行うために活用していました。しかしながら、その時代と今では状況が全く異なります。

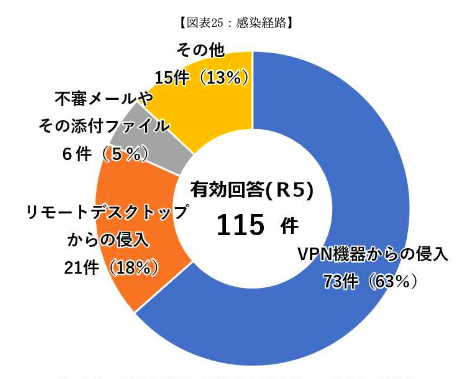

例えば、以前は「社内ネットワークは安全」とされていたのですが、今では「社内ネットワークと言えども安全ではない」という考え方が主流になってきていますし、特に2020年の新型コロナの流行によりリモートワークの普及が進みました。結果として社外で仕事をする機会が増えたのも変化の一つになります。その結果として、攻撃者がリモートデスクトップで接続可能な端末を探すようになり、リモートデスクトップを使って侵入し悪さをするようになって来たと言うのが実情だったりします。特に、リモートデスクトップはファイアウォール(社内ネットワークとインターネットの境界のみならず、Windows標準のファイアウォールも含む)の口を開けないといけないため、ある意味、セキュリティホールを自ら開ける結果になります。実際、ランサムウェアの侵入経路としても多く使われていることが警察庁の発表から明らかになっています。

VPN機器からの侵入は度々報道されているランサムウェア事案が該当しているので御存知の方は多いかと思いますが、二番目に多いのがリモートデスクトップからの侵入なんですね。そして最近、こんな発表がありました。札幌証券取引所に上場している「ほくやく・竹山ホールディングス」の「ランサムウェア被害に関する調査結果のご報告」に記載されているのですが「弊社のSIMカード搭載のノートパソコン(以下「ノートPC」といいます。)に対して、リモートデスクトップ接続による不正アクセスによって攻撃を開始し」と書かれています。リモートデスクトップは無認証で接続できるわけではないので、接続するためのアカウント情報が必要なのですが「アクセスに使用されたIDおよびパスワードは、ドメイン管理者の正規のもので、この際に使用されたIDおよびパスワードの漏洩または入手経路につきましては現在も調査中」とも書かれています。何らかの原因で正規のドメイン管理者のアカウント情報が攻撃者の手に渡り侵入を許してしまったという事になります。

実は「ほくやく・竹山ホールディングス」って弊社のご近所さんでして、企業規模としては決して小さい会社ではありません。立派な本社ビルをお持ちですし、従業員規模としては連結で3千人規模の会社になります。推測ではありますが、それなりのしっかりした情報システム部門があるものと思います。ですので、決して平易なパスワードの設定はしていないであろう事は想像に難くありません。

では、一般的な中小企業の場合はどうでしょう?

推測可能な平易なパスワードの設定等は結構あるあるだったりしますし、セキュリティホールも開きまくりだったりするかもしれません。あと、リモートワークでのセキュリティ対策はザルになっているかもしれません。特に遠隔保守のためにリモートデスクトップを有効にするのは要注意です。保守される側の口を開けておかないと保守できないため、常に危険に晒されている状態だと言っても過言ではないでしょう。いつ、攻撃の起点になってもおかしくない状態だとも言えます。なので、リモートデスクトップの利用は避ける方が賢明かと考えます。

ちなみに弊社では遠隔保守を行う際にはTeamViewerを使っています。何故かと言うと保守を受ける側の口を開けておく必要がないためです。また、保守を受ける側がTeamViewerを起動していないと接続できない、かつ、保守を受ける側に表示されるIDとパスワードが判らないと接続できないという点でセキュリティ的にメリットがありますので、安心安全に使えるという事も言えます。類似の製品は幾つかありますし、また、資産管理ソフトの中には遠隔保守機能が含まれる(オプションの場合もあります)ものもありますので、色々比較検討するのが宜しいかと思います。

標準で使える機能は費用負担がなく、便利に使えるものは使うべきだと思います。しかしながら、使い方次第で外部からの攻撃を受けてしまっては話になりません。安全に使えるものは使う。攻撃リスクがあるものは避ける(他製品で代替する)という判断も必要かと思います。