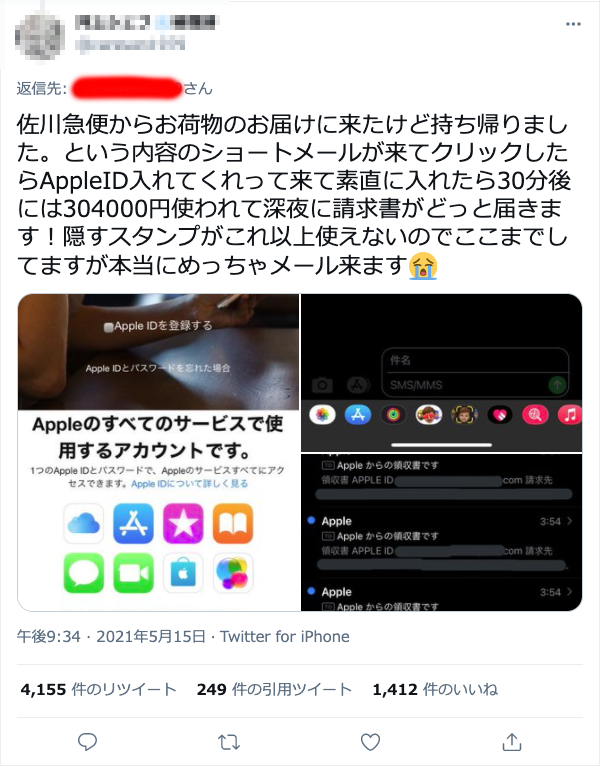

先日、佐川急便を騙るフィッシングSMS(ショートメッセージ)に引っ掛かった方が、被害の状況等をSNSで投稿していました。

正直なところ、未だに引っ掛かる人がいるものなのだなというのが感想です。そして、意外と若い方が引っ掛かるのだなと。

さて、フィッシング詐欺ですが手を替え品を替え進化を続けていますので、引っ掛かる人が皆無になる事は永遠にないかと思います。

では、引っ掛からないためにどうすれば良いのでしょうか?

弊社ではインターネット配信などで情報セキュリティの啓蒙を行っていますが、その中で必ず言うのは「パスワード管理ツール」を使って下さいというものです。要するに、URLの確認等を全て機械に任せる事で偽サイトにアカウント情報を提供しないというものです。

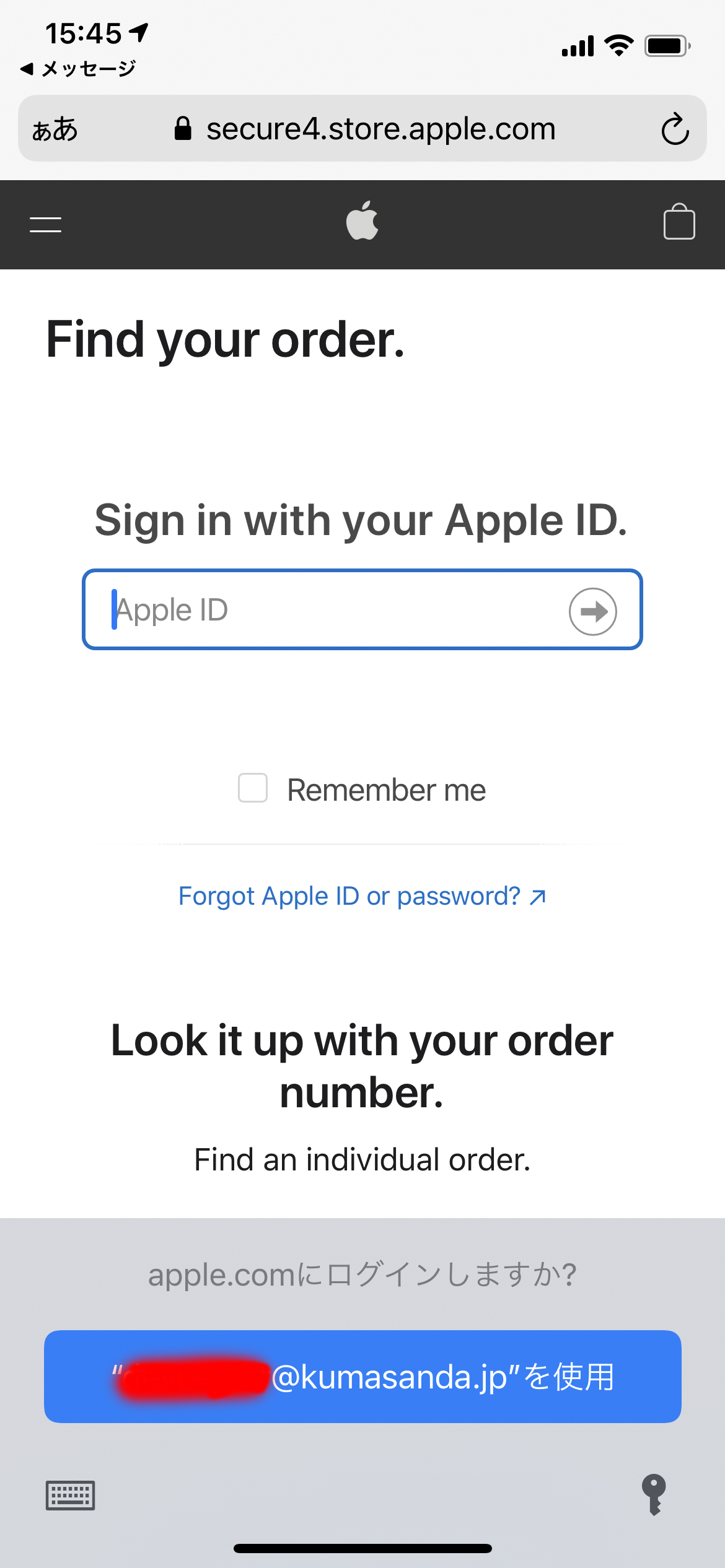

例えば、この被害者はiPhoneを使っていらっしゃいますので、iCloud KeyChainを有効にしてアカウント情報を記憶させておけばOKです。偽サイトの場合「アカウントの候補」が提示されません。下のスクリーンショットは正規のサイトの場合。アカウントの候補が提示されています。

これで、偽サイトを見分ける事が出来るので余計な事をしなければ偽サイトにアカウント情報を提供してしまう事はありません。

ちなみに、被害者の投稿に対して「二段階認証」を設定していたかどうかを気にされている方が多く見られました。二段階認証が設定されていれば被害に遭わなかったのではないのかと。

しかしながら、かなり以前からフィッシングサイトに二段階認証は無力である事が判っています。何故なら、攻撃者は二段階認証を突破すべく、時代に合わせてあの手この手で対応してきているからです。

今回も、仮に二段階認証を設定していたとしても「被害者は本物のサイトにログインしたと信じている」ので無力です。iPhoneの場合、信頼されたデバイスに「ログインしようとしている場所」の通知が来て、それを許可すると「6桁の数字」の通知が来ます。場所が残念ながら現在位置ではないため何も考えずに許可する事が多いかと思います。そして、犯人が用意した入力画面に6桁の数字を入力したら突破されてしまうと言う仕組みです。

2019年の7pay事件や、2020年のd払い事件で話題になったため「二段階認証は何に対しても有効」という誤認を与えてしまっているのが残念なところではあります。

パスワードリスト攻撃やブルートフォース攻撃のようなシステムが一気に仕掛ける攻撃では「所有」を確認できないため「二段階認証は有効」ですが、フィッシング詐欺に対しては騙されている人の「所有」を確認できるため「二段階認証は無力」なのです。