ロリポップ上のWordPressで改ざん祭りが始まったのは2013年8月28日の模様。その改ざんの時の様子はこの画像の通りで、WordPressのデータベースを推定で2ヶ所ほど書き替えたものだった。

この改ざん事件を指摘した人に対して、ロリポップの運営をしている会社の総帥がTwitterでブチ切れて反論した事もあったが、対応が開始されたようである。ちなみに、対応はかなり迷走しており、このブログを書いている時点でも終わっていない。

そんな中、第二・第三の攻撃がなされているようである。

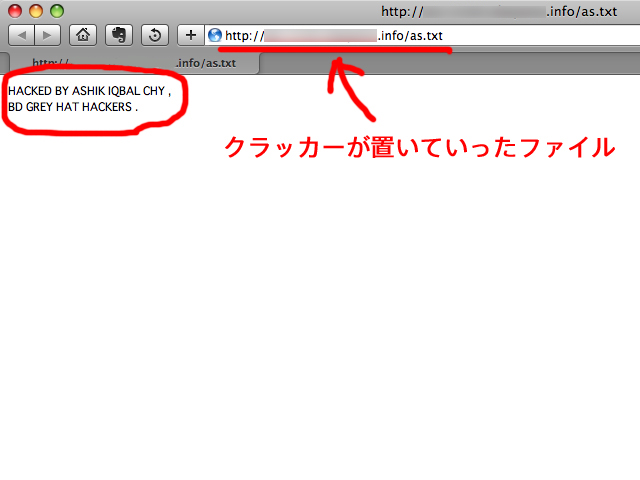

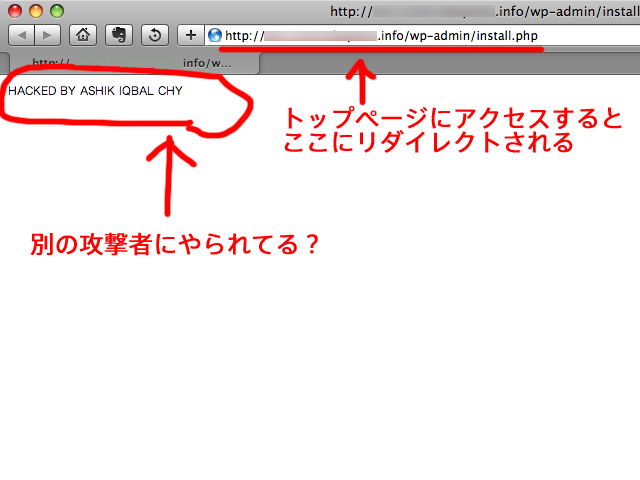

Zone-h.orgで調べていたところ、as.txtというファイルを配置されているとの情報を掴んだので、見てみると上記の画像の通り、確かに配置されていた。また、この調査の過程でトップページにアクセスすると/wp-admin/install.phpにリダイレクトされ、そのinstall.phpが改ざんされていることも判明した。

これは、ロリポップが対応している最中にも攻撃が継続していることを意味しているのではないだろうか?大丈夫なのでしょうか?収拾がつかなくなっているような気がするのだが...

投稿者プロフィール

最新の投稿

お知らせ2025/04/18臨時休業のお知らせ

お知らせ2025/04/18臨時休業のお知らせ お知らせ2025/04/15「インターネットを安全に使おう」講座を組織内セミナーとして実施しませんか?

お知らせ2025/04/15「インターネットを安全に使おう」講座を組織内セミナーとして実施しませんか? お知らせ2025/04/14【募集終了】「インターネットを安全に使おう!」講座の講師をやります

お知らせ2025/04/14【募集終了】「インターネットを安全に使おう!」講座の講師をやります お知らせ2025/04/11ゴールデンウィーク休業のお知らせ

お知らせ2025/04/11ゴールデンウィーク休業のお知らせ